최초 작성일: 2024-09-12

최종 작성일: 2024-09-12

목표 : 정처기 합격 및 CS 지식 쌓기

1. 취약점 분석

(1) 보안 취약점

정보 시스템에 불법적인 사용자의 접근을 허용할 수 있는 위협

정보 시스템의 정상적인 서비스를 방해하는 위협

정보 시스템에서 관리하는 중요 데이터의 유출, 변조, 삭제에 대한 위협

(2) 보안 취약점 점검 분류

1) 관리적 관점 (보안 문서) : 정보보호 관리체계 보안 통제에 근거하여 취약점 점검/ 운영적 취약성/ 정보보호 관리 취약성/ 인적 관리 취약성

ISMS : 정보 보호 잘하고 있어?

PIMS : 개인 정보 잘 관리 하고 있어?

ISMS-P : ISMD +PIMS

2) 기술적 관점(방화벽); 서버, 네트워크, PC 보안 점검 등을 통한 취약점 점검/ 시스템 개발 관련/ 정보 보호 시스템 관련(방화벽, IPS, IDS)

3) 물리적 관점(서버실 출입자 목록) : 문서 검토, 체크 리스트, 실사를 통하여 취약점 점검/ 출입 통제 관리 시스템 관련/ 화재, 침수, 향온, 향습 관련

(3) 취약점 평가 수행 절차

취약점 분석/평가 계획 수립

취약점 분석/평가 대상 선별

2. 보안관제

(1) 보안관제 개념

24시간 정보자산을 지키기 위해 모니터링 하고, 외부의 공격자가 전달하는 패킷을 관측한다

고가의 보안 장비들을 도입하지만, 더욱 다양화하고 지능화된 사이버 위협은 점차 증가됨

법적으로 보안관제 인력을 필수적으로 구성되어야 한다

실제 침해사고 시 CERT(Computer emergency response team) 팀이 대응함

(2) 통합로그 분석 장비

EMS(Enterprise Security Management)

SOAR

SIEM(security information & event management) : 빅데이터 형태

3. 보안 운영체제(secure-os), 신뢰성 운영체제(trusted os) -> 보안 패치

(1) 보안 운영체제의 개념

컴퓨터 운영체제의 커널에 보안기능을 추가한 것

사용자 식별 및 인증, 강제적 접근 통제, 임의적 접근 통제, 재사용 방지, 침입 탐지 등의 보안 기능을 갖춤

(2) 목적

안정성 : 중단 없는 서비스 지원

신뢰성 : 중요 정보의 안전한 보호로 신뢰성 확보

보안성 : 침입 차단, 통합 보안 관리, 다양한 해킹, 공격에 대한 효과적인 방어

(3) 보안 운영 체제 기능

식별 및 인증, 계정관리

강제적 접근 통제

임의적 접근 통제

객체 재사용 방지

해킹 방지

보안커널 변경 방지

감사 및 감사기록 축소

모든 접근 경오에 대한 완전한 통제

4. 보안 솔루션

(1) 방화벽(fire wall)

네트워크와 인터넷 간의 정보전공을 제어하여 침입을 차단하는 시스템

외부에서 내부로 들어오는 패킷을 체크

(2) 웹 방화벽(web firewall, waf)

웹 기반 공격을 방어하기 위한 웹서버 특화 방화벽으로 sql 삽입 공격, xss 등을 방어

종류 : webknight, modsecurity 등

(3) 침입 탐지 시스템 (IDS, intrusion detection system)

비정상적인 사용, 오용, 남용 등을 실시간으로 탐지하는 시스템

침입탐지 방식에 따른 분류

-오용 탐지: 미리 입력해 둔 공격 패턴이 감지되면 이를 알려준다

-이상 탐지: 평균적인 시스템의 상태를 기준으로 비정상적인 행위나 자원의 사용이 감지되면 알려준다

* IDS : 침입 탐지, FIRE WALL : 차단, IPS : 탐지+차단

침입 탐지 대상에 따른 분류

-네트워크 기반 IDS(NIDS): 네트워크 패킷을 분석하여 침입을 탐지

-호스트기반 IDS(HIDS): 로그(서버에 들어온 로그)분석과 프로세스 모니터링을 통한 침입을 탐지한다

(4)침입방지 시스템(IPS, Intrusion Prevention System)

방화벽과 IDS를 결합한 시스템으로, 탐지 후 적극적으로 방화벽을 가동

(5) 데이터유출방지(DLP, Data Lakage/loss prevention)

내부 정보의 외부유출을 방지하는 보안 솔루션

(6)가상 사설 통신망(vpn, virtual private network)

공증 네트워크를 사용하여 전용 회선처럼 통신하는 보안 솔루션

(7)NAC(Network Access Control)

네트워크 접근을 통제하고 내부 pc의 보안 관리를 제공하는 솔루션

(8)ESM(Enterprise Security Management)

다양한 보안장비에서 발생하는 로그 및 이벤트를 통합 관리하는 솔루션

(9)SIEM(Security Information & Event management)

보안 경고의 실시간 분석을 제공하는 솔루션으로 데이터 통합과 상관관계 분석 등의 기능을 수행

기존의 ESM이 단기 이벤트성 위주 분석이였다면, SIEM은 빅데이터 수준의 데이터를 장시간 심층 분석한 인덱싱 기반

주요 기능: 데이터 통합, 상관관계, 알림, 대쉬보드

(10)SOAR

보안 오케스트레이션, 자동화 및 대응을 통해 IT 시스템을 보호하는 솔루션

(11) Sandbox

응용 프로그램이 가상환경에서 독립적으로 실행되는 형태로 보안을 강화한다

앱 간 문서, 음악, 사진 등의 전송을 시스템 api에서 그 기능을 제공하때만 가능하다(안전하게 운영)

(12)FDS(FRAUD DETECTION SYSTEM)

전자금웅거래의 이상거래를 탐지하고 차단하는 시스템

(13)PROXY SERVER

클라이언트를 대신하여 인터넷 상의 다른서버에 접속하며, 방화벽 및 캐시 기능을 수행

5. 방화벽(Firewall)

(1) DMZ 구간

군사용어인 비무장 지대와 비슷한 개념으로, 내부 네트워크에 포함되어 있으나 외부에서 접근할 수 있는 구간

일반적으로 인터넷을 통해 외부에 서비스를 제공해야하는 웹 및 메일 서버등이 위치하는 구간

정보 보안 강화를 위해 방화벽을 이용하여 내부망과 분리되도록 구성

(2) 구현방식에 따른 유형

| 유형 | 설명 |

| 패킷 필터링 | 작동 계층 : 네트워크 계층과 전속 계층 기능 : IP 주소, 포트 주소 등을 기반으로 패킹 필터링 수행 특징: 다른 방화벽에 비해 속도가 빠르다 |

| 어플리케이션 게이트웨이 | 작동계층: 응용 계층 특징: 로그 정보를 활용해 다양한 기능 추가 가능 |

| 회선 게이트 웨이 | 작동 계층: 응용 계층과 세션 계층 사이 기능 : 특정한 프로토콜이나 세션정보를 기반으로 하는 필터링 |

| 상태 기반 패킷 검사 | 작동 계층: OSI 모델의 모든 계층에서 패킷 분석 및 하단 특징: 방화벽 중 가장 강력한 보안 기능 제공 |

| 혼합형 타입 | 서비스 종류에 따라 다양한 방화벽 기술을 복합적으로 구성 |

응 표 세 -데이터

전 -세그먼트

네 H/S -패킷

데 -프레임

물

(3) 방화벽 시스템 구축 유형

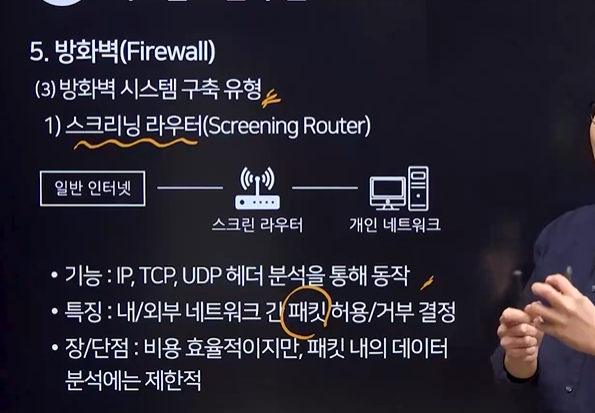

1) 스크리닝 라우터

기능: IP, TCP, UDP 헤더 분석을 통해 동작

특징: 내/외부 네트워크 간 패킷 허용/거부 결정

장/단점: 비용 효율적이지만, 패킷 내의 데이터 분석에는 제한적

2) 베스천 호스트(bastion host) – 실질적 방화벽

기능 : 내부 네트워크 보호를 위한 전담 호스트

특징 접근 제어, 프록시 기능, 인증, 로깅 등 수행

장/단점 : 안전성 높음, 로깅 및 관리 용이 ( 단, 손상 시 내부망 위험)

L7스위치 – 방화벽 기능 수행

3) 듀얼 홈드 호스트

구성: 2개의 네트워크 인터페이스를 갖춘 호스트

기능: 한쪽 NIC는 내부, 다른쪽 NIC는 외부 네트워크 연결

장/단점: 정보 지향적인 공격 방어 가능, 관리 편의성, 하지만 보안 위반 가능성과 관리 복잡성 증가

4) 스크린드 호스트

구성: 패킷 필터 라우터와 베스천 호스트 조합

기능 : 패킷 필터링 및 인증 담당

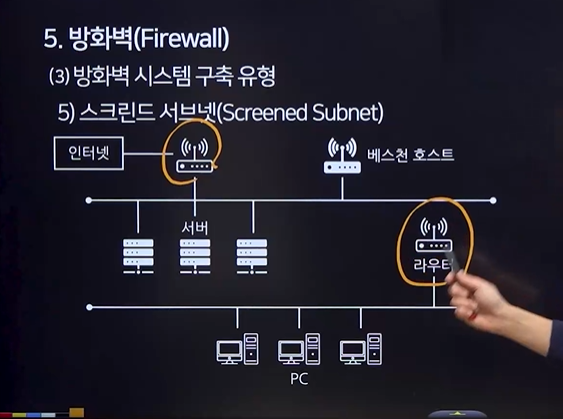

5) 스크린드 서브넷

구성: 두개의 스크리닝 라우터와 한 개의 베스천 호스트

기능: 외부와 내부 네트워크 사이에 경계 네트워크를 두어 분리

6. 보안 프로토콜

(1) SSH(Secure Shell Protocol) -암호화된 형태로 날라감

원격 호스트에 접속하기 위한 보안 프로토콜

기존의 텔넷(평문 형태로 날림,23번 포트) 대신 사용되며, 암호화를 제공해 보안성을 강화한다

IP Spoofing, DNS spoofing 으로부터 보호하는 기능을 제공한다

22번 포트를 사용한다

(2) SSL (Secure Socket Layer)

웹 브라우저와 웹 서버 간 안전한 데이터 전송을 위한 프로토콜

SSL이 적용된 웹 페이지는 URL이 https로 시작되면, 443 포트를 사용한다

(3) TLS

전송 계층 보안을 위한 개발된 프로토콜

SSL의 후속 버전으로 볼수 있다

데이터의 정보 보호와 무결성을 제공한다

(4) IPSec

1) IPSec 개념

Ip 계층(네트워크 계증)을 안전하게 보호하기 위한 기법

패킷에 대한 보안을 제공한다

2) 동작 모드

전송 모드 : ip헤더를 제외한 ip 패킹의 페이로드(그 안에 있는 내용들)만을 보호한다/ip헤더는 암호화하지 않으므로 트래픽 경로는 노출된다

터널 모드 : ip 패킷 전체를 보호한다

3) 프로토콜

AH(authentication header) : 메시지 인증 코드(mac)을 이용하며 무결성과 인증(인가된 사용자만 접속 가능, authentication)기능 제공/ 암호화는 제공되지 않는다

ESP(Encapsulation security payload) : AH가 가진 무결성과 인증도 제공하고 추가적으로 대칭키 암호화를 통해 기밀성 제공

IKE(Internet key exchange) : ipsec에서 키 교환에 사용되는 프로토콜

(5) S-HTTP(블록 단위로 암호화

웹 상에서 네트워크 트래픽을 암호화하기 위한 방법

HTTP의 보안 확장판으로 웹상의 파일들을 안전하게 교환할 수 있게 한다

(6) RedSec : radius 데이터

7. 고가용성(HA)

서버 네트워크, 프로그램 등의 정보 시스템이 오랜기간 동안 지속적으로 정상 운영 될 수 있는 능력

시스템의 가용성을 최대한 높여 서비스 중단 시간을 최소화함

일반적으로 중복성을 통해 실현(예를 들어 2개 이상의 서버를 연결하여 한 서버에 문제가 발생했을 떄 다른 서버가 작업을 이어받아 서비스 중단을 방지함)

*기밀성: 암호, 무결성: 접근 제어, 가용성

'스터디스터디 > 정처기' 카테고리의 다른 글

| [실기] 정보보안 - 서비스 공격 유형 (1) | 2024.09.15 |

|---|---|

| [실기] 정보보안 - 인증과 접근 통제(복습) (0) | 2024.09.12 |

| [실기] 정보보안 - 인증과 접근 통제 (2) | 2024.09.11 |

| [실기] 정보보안 - SW 보안 구현 (0) | 2024.09.09 |

| [실기] 정보보안 - SW 보안 설계 (5) | 2024.09.08 |